1. 사물인터넷 개념 및 등장 배경

1.1 사물인터넷 개념

º 사물인터넷 용어의 시작

- 1999년 MIT 공과대학 AutolD Center 소장인 Kevin Ashton이 향후 RFID와 기타 센서를 일상생활에 사용하는 사물에 탑재한 사물인터넷이 구축될 것이라고 전망하면서 처음 사용한 것으로 알려짐

º 넓은 의미의 개념

- 사물 인터넷은 주위의 사물 하나하나가 인터넷에 서로 연결된 것을 의미

- 단순하게 물리적으로 두 사물이 연결되어 있다는 것을 의미하지는 않음

º 좁은 의미의 개념

- 사물들이 인터넷을 통해 서로 연결된 것을 사물인터넷이라고 할 수도 있음

- 인터넷 프로토콜(IP)을 이용하여 사물들이 서로의 존재를 파악하고 서로의 상태를 확인하며, 새로운 가치를 생성하는 것을 말함

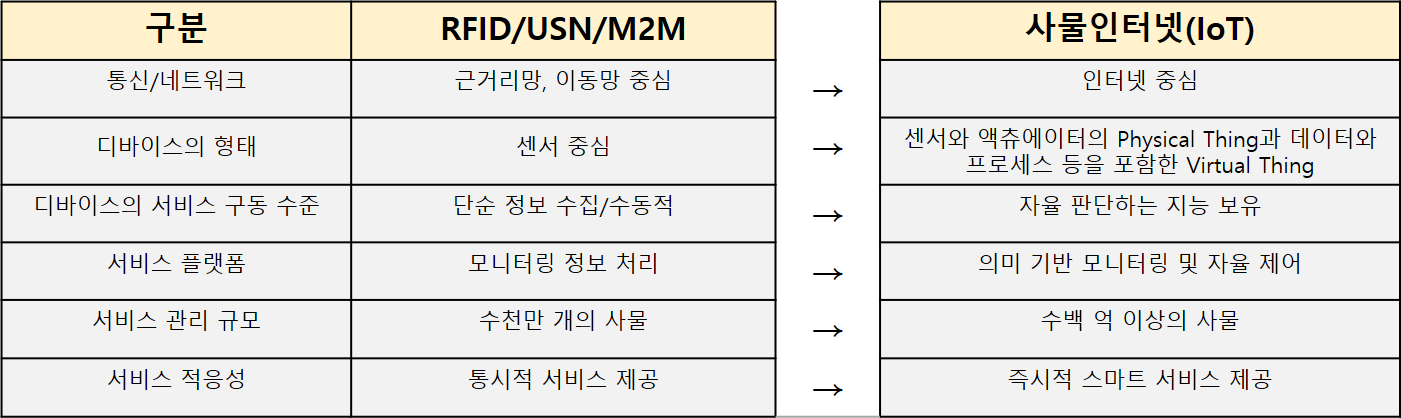

▶M2M

- 사람이 직접 제어하지 않는 상태에서 장비나 사물, 지능화된 기기들이 사람을 대신해서 통신의 양쪽 모드를 맡고 있는 기술을 의미

- 센서 등을 통해 전달, 수집, 가공된 위치, 시각, 날씨 등의 데이터를 다른 장비에 전달하기 위한 통신

- 원격제어나 위험 품목의 상시 검시 등의 영역에서 적용

- USN이 넓은 지역에 대한 상태 정보를 필요로 하는 반면, M2M은 개별 장치들에 대한 연결성을 제공하는 것이 기본 목적임

1.2 사물인터넷 등장 배경

º 기술적 측면의 활성화 요인

- 활성화 요인은 소형화, 고성능, 저전력화, 저가격화, 표준화가 있음

2. 사물인터넷 응용서비스 분야

2.1 스마트 홈(Smart Home)

º 스마트 홈이란 가정에 있는 사물이나 환경 등에 대해 지속적으로 모니터링하여 원격에서 제어를 하거나 스스로 제어되는 시스템이 적용된 가정이라 할 수 있음

º 스마트 홈 확산을 막고 있는 장애요소

- 기존 비스마트 제품 대비 비싼 가격

- 기술의 비표준화로 인한 불편함

- 대형 가전의 경우 교체주기가 길다는 점

- 해킹에 취약한 기기와 낮은 보안성 등

º 스마트 홈 생태계

- 4대 요소 : 유무선 네트워크 인프로 구축 -> 주거형 스마트 디바이스 -> 스마트 디바이스 운용 플랫폼 -> 이용자 가치 제공 스마트 콘텐츠

2.2 스마트 시티(Smart City)

º 스마트 시티는 인적자원과 사회 인프라, 교통, ICT 기술 등에 투자함으로써 지속적인 경제 발전과 삶의 질 향상을 이룰 수 있는 도시라고 정의함

º 전력난, 물 부족, 교통체증 등 도시의 시설물에 설치된 센서, CCTV 등에서 생성된 데이터를 네트워크 인프라 기반으로 데이터를 공유 및 수집하고 빅데이터 등 분석을 통해 문제 해결 방안 도출

º 관련 시스템

- 지능형 교통관리시스템(ITS)

- 스마트그리드

- 상수도 관리 시스템

- 빌딩관리 시스템

- 보안 기술 및 서비스 등

2.3 스마트 물류, 유통, 마케팅

º 물류와 유통 분야에서는 사물인터넷의 RFID, NFC와 같은 기술이 일찍부터 도입됨(2000년대 초반)

º 최근에는 마케팅, 배송, 제품의 판매 분석, 고객관리 목적으로 사물인터넷을 활용하고 있음

- 음성, 이미지 인식 기반으로 주문

2.4 스마트 금융(Smart Finance)

º UBI(사용량 기반 보험)에 사용 -> 자동차의 이용량(주행거리, 주행 시간대, 운전 지역 등)을 측정하는 사물인터넷 디바이스 결합

2.5 스마트 공장(Connected Smart Factory, CSF)

º 제조업 강국 독일은 사물인터넷 기술을 도입한 인더스트리 4.0을 사용하여 생산성을 30% 이상 높임

º 생산공정, 공급체인의 흐름을 시각적으로 확인하여 효율적으로 운영할 수 있음 -> 품질 향상, 업무 효율

2.6 커넥티드 카(Connected Car)

º 자동차 내부의 기기와 외부의 네트워크가 무선통신을 통해 연결함 -> 신호, 외부 요소 등 판단

3. 사물인터넷 표준화

3.1 표준화 개념 및 표준화 기구 개요

º 표준이란 어떠한 양을 재는 기준으로 쓰기 위하여 어떤 단위나 어떤 양의 한 값 이상을 정의하거나 현시하거나 보존하거나 또는 재현하기 위한 물적 척도, 측정 기기, 기준물질이나 측정 시스템을 말함(한국표준과학연구원)

º 정보통신분야의 표준이란 정보통신망과 정보통신 서비스를 제공하거나 이용하는 주체 끼라 합의된 규약의 집합으로 공통성, 호환성, 통일성 등을 갖춰야 함

- 공식적 표준

- 사실상 표준

- 포럼/컨소시업 표준

3.2 사물인터넷 표준화 기구

º oneM2M : 에너지, 교통, 국방, 공공서비스 등 산업별로 종속적이고 폐쇄적으로 운영되는, 파편화된 서비스 플랫폼 개발 구조를 벗어나 응용서비스 인프라(플랫폼) 환경을 통합하고 공유하기 위한 사물인터넷 공동 서비스 플랫폼 국제표준 개발을 위해 발족된 사실상 표준화 단체임

- 공통 서비스 기능(CSF)

º OCF : REST구조 기반으로 경량형 CoAP프로토콜로 연결하고 장치에 존재하는 자원을 상호 제어할 수 있게 하는 표준 플랫폼 기술

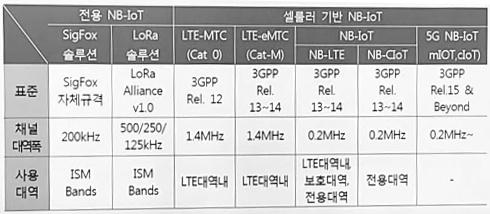

º 비면허 대역(LPWA) : LTN 001 유스케이스, LTN 002 기능 구조, LTN 003 프로토콜 및 인터페이스 표준으로 구성됨

- Ultra Narrow Band(UNB)표준과 Direct Sequence Spread Spectrum(DSSS)표준이 있음

º IEEE(전기전자공학자협회) : 데이터 통신 부분에서 물리계층 및 링크 계층 표준을 규정하는 표준화 기구

- 사물인터넷 관룐 표준화 : IEEE Standard Association(IEEE-SA)

º 3GPP(3rd Generation Partnership Project) : 이동통신과 관련된 사실상 표준 제정

º IETF(국제 인터넷 표준화 기구) : 인터넷 운영, 관리, 개발에 대해 협의하고 프로토콜 표준을 개발하고 있으며, 사물인터넷의 인터넷 프로토콜들에 대해 표준을 개발하고 있음

- IPv6 기반의 저전력 무선 네트워크에 대한 표준을 6LoWPAN을 통해 추진 / 상위 애플리케이션 계층 프로토콜의 표준화를 CoAP에서 추진하였음

4. 사물인터넷 아키텍처

4.1 사물인터넷 아키텍처 개요

º D-N-P-C(S) : 데이터 생성/소비(D) -> 연결Connection(N) -> 데이터 처리(P) -> 서비스 제공(C(S))

º S-P-N-D-Se : 응용서비스(S) -> 플랫폼(P) -> 네트워크(N) -> 디비이스(D) -> 보안/시큐리티(Se)

º oneM2M Architecture Reference Model(ARM)

- 애플리케이션 서비스 노드(ASN, Application Service Node) : 공통의 서비스 기능을 포함하는 일반 노드

- 애플리케이션 전용 노트(ADN, Application Dedicated Node) : M2M 서비스 로직만 포함하는 제한적 기능을 가지는 디바이스

- 중간 노드(MN, Middle Node) : 디바이스 노드들과 네트워크 인프라스트럭처를 연결해주는 게이트웨이 역할을 하는 노드

- 인프라스트럭처 노드(IN, Infrastructure Node) : 네트워크 인프라스트럭처에 위치해 M2M 서비스를 제공해주는 노드

- NoDN(Non-oneM2M Device Node) : oneM2M 엔티티를 AE도 CSE도 가지지 않는 노드

4.2 사물인터넷 아키텍처 적용

º OCF IoTivity : 알람 공지, 사물, 통신규약 등 관리

º Thread Group : 구글의 네스트랩스가 주도해 개발한 아키텍처의 링크 계층은 IEEE 802.15.4를 전제로 하여 기존의 관련 칩을 그대로 사용할 수 있도록 함

- UDP와 IPv6사이의 라우팅 프로토콜을 사용

5. 사물인터넷 보안

5.1 사물인터넷 보안 개용

º 대부분 사물인터넷 장치들에 아무런 암호화 과정이 없이 정보를 수집하고 있어, 프라이버시 문제 및 보안 사고 발생 가능

- 작은 크기, 낮은 전력 등의 문제점

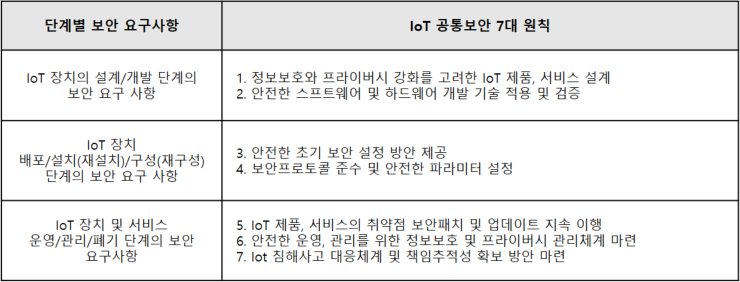

5.2 사물인터넷 공통 보안 7대 원칙

5.3 사물인터넷 분야별 보안 위협

º 침벤더 : 마이크로칩과 같은 하위계층 하드웨어에는 자체 보안 시스템이 없음

- 부채널 공격 : 칩이 동작할 때 전력 소모, 전자기파, 연신 시간 등 오류 공격 -> 비밀 데이터 추출 가능, 적은 시간, 비용으로 피해 확산 가능

- 메모리 공격 : 메모리 내용 추출, 복제, 변경 -> 메모리 내부의 정보 추출 가능, 악의적인 코드 삽입 가능, 휘발성 메모리도 공격 가능

- 역공학을 통한 비스 프루핑 공격 : 칩의 패키지를 제거하고 각 층을 하나씩 제고 후, 칩 내부의 레이아웃을 통해 신호를 관찰하여 데이터 확인 -> 데이터를 수집 및 분석하여 내부 코드를 추출할 수 있음

º 모듈/디바이스 : 무선 송수신칩, 마이크로컨트롤러 및 프로세스를 갖추고 있기 때문에 데이터의 저장, 처리, 판단 기능 및 네트워크 접속 능력을 가진 기기에 대하여 공격, 오작동과 정보 유출 가능

- 악성코드, 바이러스 : 악성 코드, 바이러스 삽입을 통한 정보 위변조 -> 기기의 오작동, 내부 정보 노출 피해 발생

- 코드 삽입 및 재사용 공격 : 비인증 관리 단말에 물리 혹은 논리적으로 접속하여 공격자의 코드를 시스템 내에 삽입 -> 기기의 루트 권한 탈취 및 악의적 실행으로 오작동 발생 가능

- 제로데이 취약점 : 임베디드 OS 및 미들웨어 기기 자체의 알려지지 않은 취약점을 통해 공격을 진행 -> 기기의 인증정보, 개인정보, 저장 정보 노출 피해 발생 가능

º 플랫폼/솔루션, 네트워크/서비스 : 유무선 네트워크가 연결된 시스템 혹은 서버, 소프트웨어로 이루어짐으로 상호 복합적인 보안 위협이 발생될 수 있음

- 비인가 접근 : 계정 대입 공격 및 탈취로 주변 장치 스캔 및 악성코드 삽입, 관리시스템 해킹 -> 연결된 여러 사물들의 상태 변경, 내부 정보 변경

- 개인정보 탈취 및 정보유출 : 서버 및 통신 기기의 취약점을 이용한 관리권한 획득 및 백도어 설치 -> 개인정보 유출로 인한 2차 피해 발생 가능

- 서비스 거부 공격 및 네트워크 공격 : MITM, 스니핑, DDoS와 같은 일반 네트워크 취약점이 IoT환경에 그대로 전이 -> 정보유출 및 정상적 서비스 방해

5.4 사물인터넷 보안 요구 사항 및 대응 방안

º 침벤더 : 마이크로컨트롤러 자체에 존재함으로 IoT기기의 칩 생산시 이를 원천적으로 봉쇄

- 부채널 공격 : 마스킹-연산 중간 과정에 값을 랜덤하게 만드는 방식, 하이딩-연산 중간의 전력 소모량을 통일하거나 랜덤하게 변환

- 메모리 공격 : PUF(Physical Unclonable Function)-하나 이상의 키는 예측 불가능한 랜덤 값으로 생성

- 역공학을 통한 비스 프루핑 공격 : 내부 구성 변경-키생성 모듈이 암호 모듈 내부에 존재하도록 하여 키들이 버스를 통해 이동하지 않도록 구성

º 모듈/디바이스 : 임베디드OS, 미들웨어 등 상시 취약 점검 및 지속적인 업데이트 체계가 반드시 필요

- 악성코드, 바이러스 : 지속적 정적 분석 및 동적 분석. 암호화 관리 및 제품 단말의 상시 진단, 운영체제와 데이터를 논리적으로 격리

- 코드 삽입 및 재사용 공격 : 시큐어 코딩을 적용, 보안을 고려하여 설계

- 제로데이 취약점 : 지속적인 업데이트 지원, 보안 정책에 맞추어 서비스 제공

º 플랫폼/솔루션, 네트워크/서비스 : 임베디드 OS, 미들웨어 등 상시 취약 점검 및 지속적인 업데이트 체계가 반드시 필요

- 비인가 접근 : 위장 사물, 기능이 변조된 사물 들의 서비스 비인가 접속 차단, 기기 간 인증, 키 관리, 접근 제어 사용

- 개인정보 탈취 및 정보유출 : 표준화된 암호화 기법 사용, 망분리를 통한 데이터 영역과 통신 영역 분리

- 서비스 거부 공격 및 네트워크 공격 : IoT 게이트웨이 및 서버에 방화벽 및 바안 시스템 구축

'IoT > IoT 지식능력검정' 카테고리의 다른 글

| [IoT 지식능력검정] 5장. 사물인터넷 클라우드, 빅데이터, 모바일지능정보기술, 블록체인, 엣지컴퓨팅 (0) | 2020.11.07 |

|---|---|

| [IoT 지식능력검정] 4장. 사물인터넷 디바이스 (0) | 2020.11.07 |

| [IoT 지식능력검정] 3장. 사물인터넷 네트워크 (0) | 2020.11.05 |

| [IoT 지식능력검정] 2장. 사물인터넷 플랫폼 (0) | 2020.11.03 |

| [IoT 지식능력검정]자격증 시험 안내 (0) | 2020.10.27 |

댓글